Мы представляем на обозрение наш отчет о самых активных угрозах 2012 года. Cтатистика была собрана с помощью нашей облачной технологии ESET Live Grid. Мы также подготовили анализ тенденций развития мобильных угроз за ушедший год. Этот сегмент мобильных устройств является одним из самых трендовых на сегодняшний день, а также самым быстрорастущим по количеству новых вредоносных объектов, разрабатываемых для них.

Прошедший год был достаточно насыщенным, появились новые модификации уже известных нам семейств вредоносных программ, а также новые угрозы, которые закрепили свое присутствие в нашей «десятке». Итак, обо всем по порядку.

Активность

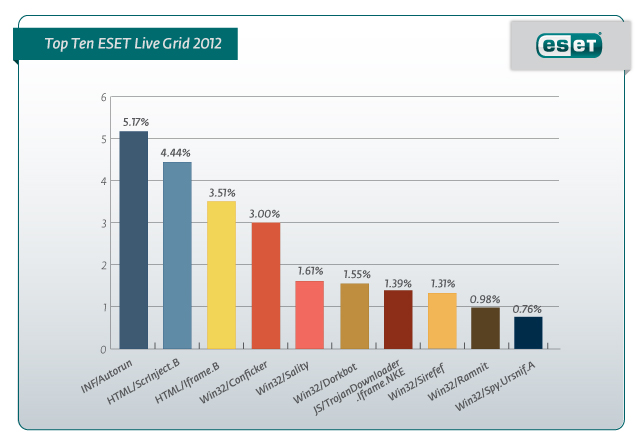

Десятка самых активных угроз выглядит следующим образом.

Рис. 1. Наиболее распространенные угрозы в 2012 г., в соответствии с облачной технологией анализа данных угроз - ESET Live Grid.

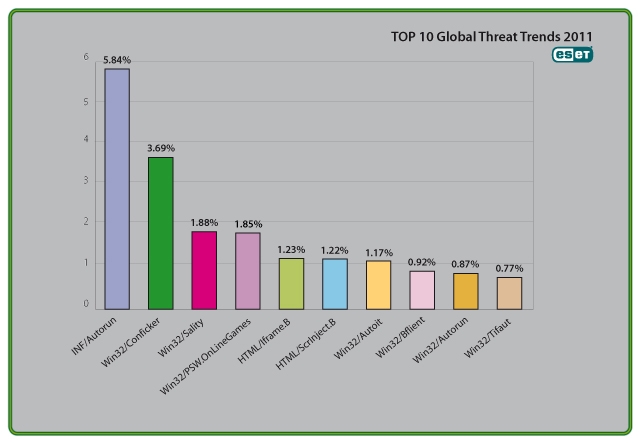

Аналогичная статистика за 2011 г., для сравнения и оценки динамики.

Рис. 2. Наиболее распространенные угрозы в 2011 г., в соответствии с облачной технологией анализа данных угроз - ESET Live Grid.

Динамика активности показывает, что в 2012 г появились «новички», такие как Dorkbot, также мы видим заметное отсутствие троянов, нацеленных на похищение информации (паролей) онлайн игр - OnLineGames. Тенденции к росту проявили HTML/Iframe.B и HTML/SrcInject.B - вредоносные объекты, которые встраиваются в веб-страницы. Очевидно, что абсолютным лидером в этом году, как и в прошлом, остается INF/Autorun, под таким общим названием мы обнаруживаем .INF файлы автозапуска, которые используются вредоносным программами для своего запуска в системе (как, например, Conficker). И Conficker и INF/Autorun входят в число самых распространенных вредоносных объектов не случайно, ботнет Conficker все еще жив и включает в себя большое количество ботов, как и количество систем с не закрытыми возможностями автозапуска со съемных носителей (INF/Autorun), которыми он активно пользуется.

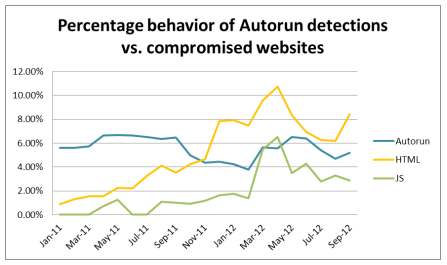

Ниже дается статистика по динамике роста количества обнаруживаемых нами INF/Autorun файлов угроз и вредоносных объектов, которыми заражаются веб-сайты для загрузки вредоносных программ. Здесь мы наблюдаем уменьшение динамики и прогнозируем ее спад в дальнейшем только для Autorun элементов, с другой стороны, для нас очевиден рост в будущем году количества зараженных сайтов и обнаруживаемых на них вредоносных объектов.

Название объекта |

Рост в 2011 г. (%) | Рост в 2012 г. (%) | Динамика в 2013 г. |

|---|---|---|---|

| INF/Autorun | 5.8% | 5.3% | - |

| HTML/ScrInject.B | 1.7% | 4.3% | + |

| JS/TrojanDownloader.Iframe.NKE | 0.9% | 1.2% | + |

| JS/Iframe | 0.6% | 1.7% | + |

| HTML/Iframe.B | 1.5% | 3.0% | + |

Рис. 3. Динамика Autorun вредоносных объектов и элементов, январь 2011 - сентябрь 2012 гг.

Как вы можете видеть на диаграмме, к началу 2011 г. активность вредоносных объектов, которые встраиваются в скомпрометированные веб-сайты, практически отсутствует. В то же время, в течение 2011 года активность Autorun падала, пока его не обогнал HTML-детект. Кроме того, оба и HTML и JS испытали значительный рост с течением всего времени. Это позволяет нам утверждать, что и в 2013 году они подвергнутся устойчивому росту, т. е. количество зараженных сайтов будет расти.

Тренды для Windows

Цели, которые преследуют угрозы, а следовательно и злоумышленники, занимающиеся распространением вредоносных объектов, известны довольно давно и, в целом, изменились незначительно:

- Включение компьютера в ботнет, т. е. превращение его в зомби-машину, которая будет выполнять все команды злоумышленников, такие как: закачка в систему дополнительных модулей и установка новых вредоносных программ, подмена поисковых запросов, рассылка спама (бэкдоры, трояны).

- Кража логинов, паролей от различных аккаунтов, похищение данных кредитных карт, чем занимаются так называемые похитители паролей (PWS) и банковские трояны.

- Блокирование компьютера пользователя (или шифрование его файлов) с целью получения выкупа (ransomware).

- Вредоносные скрипты, которые перенаправляют пользователя на различные наборы эксплойтов (эксплойт паки), именно они проявили в прошедшем году стремительную динамику роста. Наборы эксплойтов используются для доставки всевозможных троянов.

С технологической точки зрения мы выделяем следующие тренды для Windows:

- Использование буткит-технологий для сокрытия активности вредоносного кода в системе (Olmasco, Rovnix, Carberp).

- Еще большее распространение в прошлом году получили системы криптования и перепаковки кода для достижения нулевого уровня детекта, как правило, на стороне сервера с последующим распространением через наборы эксплойтов (ransomware, Sinowal).

- Увеличение количества вымогателей (ransomware), которые теперь используют различные обложки и умеют загружать нужный текст в зависимости от расположения блокируемого компьютера.

- По-прежнему сохраняется небольшое количество семейств угроз, имеющих в своем арсенале нативные x64 модули (Ursnif, Olmasco, Sirefef).

1. INF/Autorun

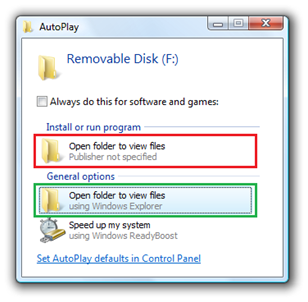

Как уже упоминалось, такое обобщенное название имеют специальные .INF-файлы, которые представляют собой файлы автозапуска, с помощью которых вредоносные программы активируются в системе. Как правило, такой способ распространения используют угрозы, копирующие себя на съемные USB-диски с последующей активизацией на компьютерах, к которым зараженное устройство будет подключено. Антивирусные продукты ESET эвристически определяют такие угрозы, которые пытаются создать или модифицировать файл autorun.inf

HTML/ScrInject.B

Обобщенное название детекта для веб-страниц, содержащих вредоносные скрипты или iframe тэги, которые автоматически перенаправляют пользователя на установку вредоносной программы.

HTML/Iframe.B

Также является общим названием детекта вредоносных iframe-тэгов, внедренных в html-страницы, которые перенаправляют браузер на другой адрес или страницу, содержащую вредоносный код.

4. Win32/Conficker

Представляет из себя уже давно известный сетевой червь, который изначально использовал для своего распространения уязвимость в последних версиях Windows (подвержены Windows 2000 - Windows 7). Эта уязвимость присутствует в RPC подсистеме и может быть удаленно использована злоумышленником без знания учетной записи пользователя. В зависимости от варианта, он также может распространяться через незащищенные общие папки и съемные носители и по умолчанию включенную опцию автозапуска (отключена в Windows 7 для всех не-оптических носителей CD/DVD). Conficker загружает DLL через процесс svchost. Может обращаться к специальным веб-серверам, адреса которых предварительно вычисляет через механизм генерации доменных имен, для загрузки дополнительных вредоносных компонентов.

Антивирусные продукты ESET обладают эффективными алгоритмами обнаружения Conficker.

5. Win32/Sality

Sality - это полиморфный файловый инфектор (вирус). Обеспечивает свой автозапуск через системный реестр, а также отключает сервисы относящиеся к антивирусным продуктам или продуктам безопасности. Способен модифицировать EXE и SCR файлы. Некоторые последние версии несут на борту руткит, который позволяет блокировать доступ на зараженном компьютере к различным АВ-ресурсам, а также завершать процессы.

6. Win32/Dorkbot

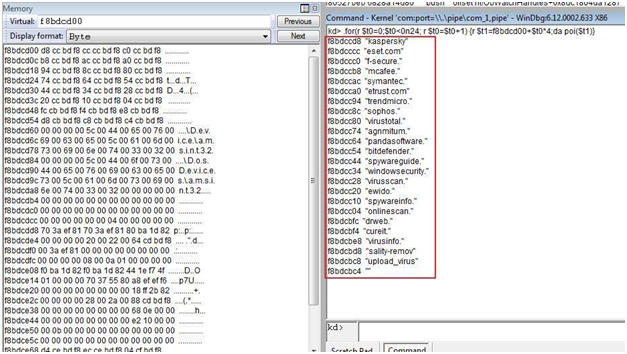

Червь, который распространяет себя через съемные носители, также содержит бэкдор-функционал и может получать команды извне (через IRC). Упакован UPX. Собирает приватную информацию пользователя, в частности, логины и паролей от различных сервисов при посещении пользователем определенных веб-сайтов. Собранная информация отсылается на удаленный сервер. Может блокировать доступ к веб-страницам AV-компаний. В этом году получила распространение спам-атака на пользователей Skype, целью которой была установка Dorkbot на компьютеры пользователей, которые кликали на ссылки в спам-сообщениях.

7. JS/TrojanDownloader.Iframe.NKE

Вредоносный Java-скрипт, перенаправляющий браузер по специальному URL, который содержит вредоносный код.

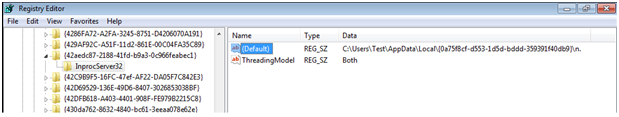

8. Win32/Sirefef

Бэкдор, который открывает доступ к зараженному им компьютеру. Может принимать команды на скачивание дополнительных вредоносных объектов, запуск вредоносных объектов на исполнение, завершение запущенных процессов. Обеспечивает свой автозапуск через ключи реестра. Более ранние версии содержали руткит, который глубоко внедрялся в ОС, что позволяло вредоносным компонентам трояна быть незамеченными долгое время. Также осуществляет инъекции своего кода в системные процессы services и explorer. Является кросс-платформенным и содержит модули для x64 версии ОС.

9. Win32/Ramnit

Вирус с функцией автозапуска при каждом старте системы. Заражает DLL и EXE файлы, а также осуществляет поиск htm и html файлов для помещения туда вредоносного кода. Он использует уязвимость в системе (CVE-2010-2568), которая позволяет ему выполнять произвольный код. Может управляться удаленно и отправлять на сервер различную информацию, скриншоты, скачивать файлы, запускать на исполнение файлы, а также выключать и перезагружать компьютер. Некоторые версии также имеют на борту руткит, который позволяет завершать процессы в системе.

10. Win32/Spy.Ursnif

Шпионское приложение, которое крадет информацию с зараженного компьютера и отправляет ее на удаленный сервер, создавая при этом скрытую учетную запись, для того чтобы разрешить обмен данными через Remote Desktop соединение. Активно распространялся через Blackhole Exploit Kit в начале года, имеет на борту как x32, так и x64 вариант.

Мобильные угрозы - главный тренд уходящего года

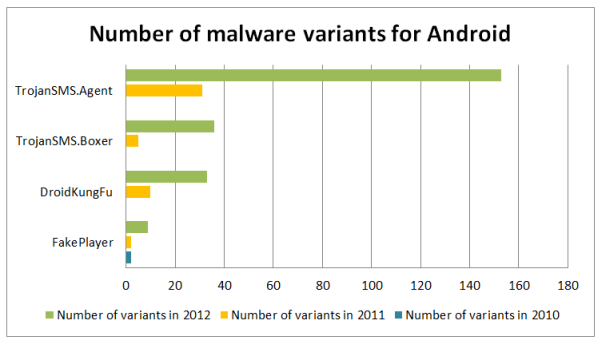

Сегемент угроз для мобильных устройств стал самым быстрорастущим в этом году и, безусловно, является главным трендом уходящего года. Согласно нашей глобальной статистике в 2012 году количество уникальных обнаруживаемых нами вредоносных объектов только для ОС Android выросло в 17 раз (!) по сравнению с 2011 годом. Всем известно, что Android в силу своей открытости и большой распространенности является самой плодородной почвой для атак, и интересует злоумышленников более других мобильных платформ. Мы зафиксировали, что самыми активными регионами по распространенности таких угроз являются Россия, Китай и Иран.

Угрозы под Android, как правило, осуществляют кражу различной информации с устройства или отправляют платные SMS (подписывают пользователя на платные услуги). Новый способ, которым стали пользоваться злоумышленники – передача управления устройством в свои руки посредством включения его в ботнет, т.е. получение полного доступа к устройству (зомбирование устройства). В этом своеобразном рейтинге лидируют угрозы, которые подписывают пользователя на платные услуги (TrojanSMS.Agent и TrojanSMS.Boxer). На втором месте угрозы, назначение которых передавать устройства под полный контроль злоумышленников, которые могут устанавливать на него новые вредоносные программы, осуществлять кражу данных, изменять настройки устройства, использовать список контактов для организации рассылки спама (DroidKungFu).

Рис. 4. Динамика распространенности семейств угроз (и их модификаций) под Android.

Как правило, чтобы обезопасить себя от подобного рода угроз следует придерживаться следующих правил:

- Следите за обновлениями Android и приложений для своего устройства, это значительно снизит риски заражения вашего устройства.

- Старайтесь избегать установки приложений на устройство, полученных от третьих лиц или скачанных из непроверенных источников, вместо этого используйте Google Play – оффициальный магазин приложений Google для Android.

- Держитесь подальше от пиратского ПО. Популярные коммерческие приложения часто взламываются и в них встраивается вредоносный код, чтобы затем распространять такое приложение в файлообменных сетях.

- Примите к сведению, что использовать публичные Wi-Fi сети не самая хорошая идея. Android имеет функцию поиска публичных сетей и автоматического подключения к ним. Лучше использовать Wi-Fi сети, защищенные надежным паролем и поддерживающие шифрование.

- Используйте антивирус ESET Mobile Security для вашего устройства.

Комментариев нет:

Отправить комментарий

Примечание. Отправлять комментарии могут только участники этого блога.