Каждый день появляются тысячи новых образцов вредоносных программ.

Вирусописатели придумывают все новые методы противодействия обнаружению и

удалению вредоносного кода из системы антивирусными программами,

например, при помощи руткит-технологий маскировки. В таких условиях ни

один антивирус не способен гарантировать 100% защиту компьютера, поэтому

у простого пользователя всегда будут оставаться риски заражения даже с

установленной антивирусной защитой.

Во многих случаях пропущенная на компьютер

вредоносная программа может длительное время находиться незамеченной,

даже при установленном и функционирующем антивирусе. В этом случае

пользователь будет испытывать ложное чувство защищенности - его

антивирус не просигнализирует о какой-либо опасности, в том время как

злоумышленники будут собирать его конфиденциальные данные или каким-либо

иным способом использовать в своих целях вычислительные мощности

инфицированного компьютера. Также нередки случаи, когда вредоносная

программа обнаруживается антивирусом, но удалить ее он не в состоянии,

что вынуждает пользователя обращаться в техническую поддержку или же

самостоятельно устранять заражение при помощи дополнительных утилит,

зачастую – сторонних производителей или прибегая, например, к помощи

экспертов специального сервиса

VirusInfo.Info.

Антивирусные производители могут и обязаны

защищать своих клиентов, развивая технологии обнаружения проникшего на

компьютер вредоносного кода и его корректного удаления. Но, как

показывает наша практика, далеко не все уделяют этому аспекту защиты

должное внимание.

Цель данного теста - проверить

персональные версии антивирусов на способность успешно (не нарушая

работоспособности операционной систем) обнаруживать и удалять уже

проникшие на компьютер вредоносные программы в их активном состоянии.

Методология проведения теста »

Анализ результатов теста и награды »

Оглавление:

- Введение

- Сравнение антивирусов по возможности лечения

- Итоговые результаты теста и награды

- Анализ изменений в сравнении с предыдущими тестами

- Комментарии партнеров Anti-Malware.ru

Введение

В тесте принимали участие антивирусные продукты 15 производителей, среди которых:

- Avast! Internet Security 7.0.1456

- AVG Internet Security 2012 (2012.0.2197)

- Avira Internet Security 2012 (12.0.0.1127)

- BitDefender Internet Security 2013 16.16.0.1348

- Comodo Internet Security 5.10.228257.2253

- Dr.Web Security Space Pro 7.0.1.07100

- Eset Smart Security 5.2.9.1

- F-Secure Internet Security 2012 (1.62)

- Kaspersky Internet Security 2012 (12.0.0.374(i))

- McAfee Internet Security 11.0.678

- Microsoft Security Essentials 4.0.1526.0

- Norton Internet Security 2012 (19.8.0.14)

- Outpost Security Suite Pro 7.5.3 (3942.608.1810)

- Panda Internet Security 2012 (17.01.00)

- Trend Micro Titanium Internet Security 2012 (5.0.1280)

Тест проводился на следующих вредоносных программах для Windows XP x86, которые были выбраны в соответствии с определенными требованиями:

- TDL (TDSS, Alureon, Tidserv)

- Koutodoor

- Win32/Glaze

- Sinowal (Mebroot)

- Rootkit.Protector (Cutwail, Pandex)

- Worm.Rorpian

- Rootkit.Podnuha (Boaxxe)

- Virus.Protector (Kobcka, Neprodoor)

- Rustock (Bubnix)

- Email-Worm.Scano (Areses)

- Rloader (WinNT/Simda)

- SubSys (Trojan.Okuks)

- Rootkit.Pakes (synsenddrv, BlackEnergy)

- TDL2 (TDSS, Alureon, Tidserv)

- TDL3 (TDSS, Alureon, Tidserv)

- Xorpix (Eterok)

- Pihar (TDL4,TDSS, Alureon, Tidserv)

- SST (PRAGMA, TDSS, Alureon)

- Zeroaccess (Sirefef, MAX++)

- Cidox (Rovnix, Mayachok, Boigy)

И нескольких вредоносных программах для Windows 7 x64:

- Pihar (TDL4,TDSS, Alureon, Tidserv)

- SST (PRAGMA, TDSS, Alureon)

- Zeroaccess (Sirefef, MAX++)

- Cidox (Rovnix, Mayachok, Boigy)

Таким образом, для тестирования в сумме

было отобрано 24 различных образца вредоносных программ для двух видов

операционных систем. Проверка возможности лечения активного заражения

антивирусными программами проводилась строго в соответствии с

определенной методологией.

Сравнение антивирусов по возможности лечения

Таблица 1: Результаты лечения активного заражения различными антивирусами (начало)

| Антивирус \ Вредоносная программа |

Avast! Internet Security |

AVG Internet Security |

Avira Internet Security |

BitDefender Internet Security |

Comodo Internet Security |

| TDL (TDSS, Alureon, Tidserv) |

+ |

+ |

- |

+ |

- |

| Koutodoor |

- |

- |

+ |

+ |

- |

| Win32/Glaze |

- |

- |

+ |

- |

- |

| Sinowal (Mebroot) |

- |

- |

- |

+ |

- |

| Rootkit.Protector (Cutwail, Pandex) |

+ |

- |

+ |

+ |

- |

| Worm.Rorpian |

+ |

- |

- |

+ |

- |

| Rootkit.Podnuha (Boaxxe) |

+ |

- |

- |

+ |

- |

| Virus.Protector (Kobcka, Neprodoor) |

- |

- |

- |

- |

- |

| Rustock (Bubnix) |

- |

+ |

- |

+ |

- |

| Email-Worm.Scano (Areses) |

- |

- |

+ |

+ |

- |

| Rloader (WinNT/Simda) |

- |

- |

- |

- |

- |

| SubSys (Trojan.Okuks) |

+ |

- |

- |

+ |

- |

| Rootkit.Pakes (synsenddrv, BlackEnergy) |

+ |

+ |

+ |

+ |

+ |

| TDL2 (TDSS, Alureon, Tidserv) |

- |

- |

- |

+ |

- |

| TDL3 (TDSS, Alureon, Tidserv) |

- |

+ |

- |

+ |

- |

| Xorpix (Eterok) |

+ |

+ |

+ |

+ |

- |

| Pihar (TDL4,TDSS, Alureon, Tidserv) |

- |

- |

- |

+ |

- |

| SST (PRAGMA, TDSS, Alureon) |

+ |

- |

- |

+ |

- |

| Zeroaccess (Sirefef, MAX++) |

- |

- |

- |

- |

- |

| Cidox (Rovnix, Mayachok, Boigy) |

- |

- |

- |

+ |

- |

| Pihar (TDL4,TDSS, Alureon, Tidserv) x64 |

- |

- |

- |

+ |

- |

| SST (PRAGMA, TDSS, Alureon) x64 |

+ |

- |

- |

+ |

- |

| Zeroaccess (Sirefef, MAX++) x64 |

- |

- |

- |

- |

- |

| Cidox (Rovnix, Mayachok, Boigy) x64 |

- |

- |

- |

- |

- |

| Вылечено/Всего |

9/24 |

5/24 |

6/24 |

18/24 |

1/24 |

Таблица 2: Результаты лечения активного заражения различными антивирусами (продолжение)

| Антивирус \ Вредоносная программа |

Dr.Web Security Space Pro |

Eset Smart Security |

F-Secure Internet Security |

Kaspersky Internet Security |

McAfee Internet Security |

| TDL (TDSS, Alureon, Tidserv) |

+ |

- |

- |

+ |

- |

| Koutodoor |

+ |

- |

+ |

+ |

+ |

| Win32/Glaze |

+ |

- |

+ |

+ |

- |

| Sinowal (Mebroot) |

- |

- |

- |

+ |

- |

| Rootkit.Protector (Cutwail, Pandex) |

+ |

- |

- |

+ |

- |

| Worm.Rorpian |

+ |

+ |

- |

+ |

+ |

| Rootkit.Podnuha (Boaxxe) |

+ |

- |

- |

+ |

- |

| Virus.Protector (Kobcka, Neprodoor) |

- |

- |

- |

+ |

- |

| Rustock (Bubnix) |

+ |

- |

- |

+ |

- |

| Email-Worm.Scano (Areses) |

+ |

- |

+ |

+ |

- |

| Rloader (WinNT/Simda) |

+ |

- |

- |

+ |

- |

| SubSys (Trojan.Okuks) |

+ |

- |

- |

+ |

+ |

| Rootkit.Pakes (synsenddrv, BlackEnergy) |

+ |

+ |

- |

+ |

+ |

| TDL2 (TDSS, Alureon, Tidserv) |

+ |

- |

+ |

+ |

- |

| TDL3 (TDSS, Alureon, Tidserv) |

+ |

- |

- |

+ |

+ |

| Xorpix (Eterok) |

+ |

+ |

+ |

+ |

- |

| Pihar (TDL4,TDSS, Alureon, Tidserv) |

- |

- |

- |

+ |

- |

| SST (PRAGMA, TDSS, Alureon) |

+ |

- |

- |

+ |

- |

| Zeroaccess (Sirefef, MAX++) |

+ |

- |

- |

+ |

+ |

| Cidox (Rovnix, Mayachok, Boigy) |

+ |

- |

- |

+ |

- |

| Pihar (TDL4,TDSS, Alureon, Tidserv) |

- |

- |

- |

+ |

- |

| SST (PRAGMA, TDSS, Alureon) |

+ |

- |

- |

+ |

- |

| Zeroaccess (Sirefef, MAX++) |

+ |

- |

- |

+ |

- |

| Cidox (Rovnix, Mayachok, Boigy) |

+ |

- |

- |

+ |

- |

| Вылечено/Всего |

20/24 |

3/24 |

5/24 |

24/24 |

6/24 |

Таблица 3: Результаты лечения активного заражения различными антивирусами (окончание)

| Антивирус \ Вредоносная программа |

Microsoft Security Essentials |

Norton Internet Security |

Outpost Security Suite Pro |

Panda Internet Security |

Trend Micro Titanium Internet Security |

| TDL (TDSS, Alureon, Tidserv) |

- |

+ |

- |

- |

+ |

| Koutodoor |

+ |

- |

- |

- |

+ |

| Win32/Glaze |

+ |

+ |

+ |

+ |

+ |

| Sinowal (Mebroot) |

- |

- |

- |

- |

- |

| Rootkit.Protector (Cutwail, Pandex) |

+ |

- |

- |

- |

- |

| Worm.Rorpian |

+ |

+ |

+ |

- |

+ |

| Rootkit.Podnuha (Boaxxe) |

+ |

- |

- |

- |

- |

| Virus.Protector (Kobcka, Neprodoor) |

+ |

- |

- |

+ |

- |

| Rustock (Bubnix) |

+ |

+ |

- |

- |

- |

| Email-Worm.Scano (Areses) |

+ |

+ |

- |

- |

+ |

| Rloader (WinNT/Simda) |

- |

- |

- |

- |

- |

| SubSys (Trojan.Okuks) |

+ |

- |

+ |

- |

- |

| Rootkit.Pakes (synsenddrv, BlackEnergy) |

+ |

+ |

+ |

+ |

+ |

| TDL2 (TDSS, Alureon, Tidserv) |

+ |

+ |

- |

- |

- |

| TDL3 (TDSS, Alureon, Tidserv) |

+ |

- |

- |

- |

- |

| Xorpix (Eterok) |

+ |

+ |

- |

+ |

+ |

| Pihar (TDL4,TDSS, Alureon, Tidserv) |

- |

- |

- |

- |

- |

| SST (PRAGMA, TDSS, Alureon) |

- |

- |

- |

- |

- |

| Zeroaccess (Sirefef, MAX++) |

- |

- |

+ |

- |

- |

| Cidox (Rovnix, Mayachok, Boigy) |

- |

- |

- |

- |

- |

| Pihar (TDL4,TDSS, Alureon, Tidserv) |

- |

- |

- |

- |

- |

| SST (PRAGMA, TDSS, Alureon) |

- |

- |

- |

- |

- |

| Zeroaccess (Sirefef, MAX++) |

- |

+ |

- |

- |

- |

| Cidox (Rovnix, Mayachok, Boigy) |

- |

- |

- |

- |

- |

| Вылечено/Всего |

13/24 |

9/24 |

5/24 |

4/24 |

7/24 |

Напомним, что, в соответствии с используемой схемой анализа результатов и награждения,

(+) означает, что антивирус успешно устранил активное заражение

системы, при этом работоспособность системы была восстановлена (или не

нарушена). (-) означает, что антивирус не смог устранить активное

заражение или при лечении была серьезно нарушена работоспособность

системы.

Как видно из таблиц 1-4, традиционно

сложным для обнаружения и удаления оказался троян Sinowal (Mebroot),

модифицирующий главную загрузочную запись (MBR) жесткого диска, а также

новые для нашего теста Rloader (WinNT/Simda) и Cidox (Rovnix, Mayachok,

Boigy) для х64. Корректно удалить эти вредоносные программами смогли

лишь антивирус Касперского и Dr.Web.

Cidox (Rovnix, Mayachok, Boigy) для х86,

Zeroaccess (Sirefef, MAX++) для х64 и Virus.Protector (Kobcka,

Neprodoor) лечат только три из всех протестированных антивирусов.

Не менее сложным оказался SST (PRAGMA,

TDSS, Alureon) для х86 - его смогли удалить не более четырех из

протестированных антивирусов.

К сожалению, ряд производителей,

по-прежнему, предпочитает закрывать глаза на существование сложных видов

вредоносных программ. Детектирование отдельных файлов вредоносных

программ добавляется формально, что не позволяет обнаруживать заражение в

активной фазе, когда работают методы его маскировки. Подробности можно

найти в полном отчете о тестировании.

Итоговые результаты теста и награды

Таблица 4: Итоговые результаты теста и награды

Антивирус

|

Награда

|

% вылеченных

|

Kaspersky Internet Security

|

Platinum Malware Treatment Award |

100%

|

Dr.Web Security Space Pro

|

Gold Malware Treatment Award

|

83%

|

BitDefender Internet Security

|

Silver Malware Treatment Award

|

75%

|

| Microsoft Security Essentials |

Bronze Malware Treatment Award |

54%

|

| Avast! Internet Security |

Тест

провален

|

38% |

| Norton Internet Security |

| Trend Micro Titanium Internet Security |

29% |

| Avira Internet Security |

25% |

| McAfee Internet Security |

| AVG Internet Security |

21% |

| F-Secure Internet Security |

| Outpost Security Suite Pro |

| Panda Internet Security |

17% |

| Eset Smart Security |

13% |

| Comodo Internet Security |

4% |

В этом году только 4 из 15 протестированных антивирусов показали

достойные результаты по лечению активного заражения, что заметно хуже

прошлогоднего уровня.

Согласно действующей для всех подобных тестов системе награждения, высшую награду Platinum Malware Treatment Award

удалось завоевать антивирусному продукту Kaspersky Internet Security,

вылечившему все без исключения сложные варианты заражения.

Очень высокий результат показал антивирус

Dr.Web Security Space, который успешно вылечил все сложные варианты

заражения в нашем тесте, за исключением четырех. Этот антивирус получает

заслуженную награду

Gold Malware Treatment Award. Если бы не досадные падения в BSOD, то его результат разделил бы первое место с победителем теста.

Хороший результат показал BitDefender

Internet Security, который неожиданно занял третье место и вылечил 18 из

24 заражений. Он заслуженно получает награду

Silver Malware Treatment Award.

Достойный результат показал антивирус Microsoft Security Essentials, получивший награду

Bronze Malware Treatment Award.

Как мы видим, лидерство в лечении сложных

случаев заражения уже не первый год продолжают удерживать российские

антивирусные производители. Составить им серьезную конкуренцию пытается

румынский BitDefender. Но по результатам одного года говорить о

системном подходе к лечению сложных угроз у этого производителя еще

рано.

Среди награжденных мы не видим антивирусов

Avast! и Norton, что весьма неожиданно. Потому как эти два производителя

на протяжении многих лет показывали высокие результаты в тестах данного

класса.

Анализ изменений в сравнении с предыдущими тестами

В заключение хотелось бы проанализировать

результаты всех наших тестов на лечение активного заражения за 2010-2012

годы.

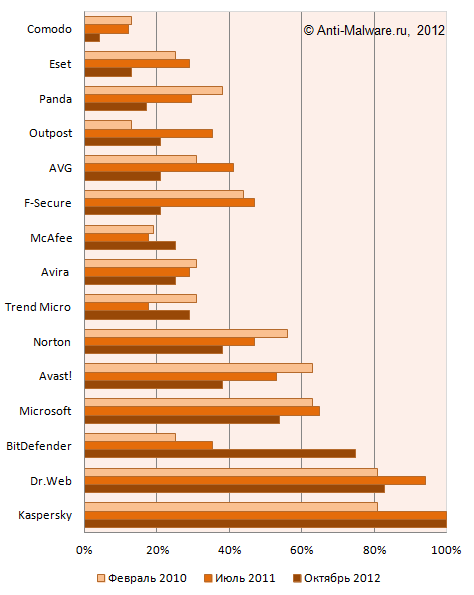

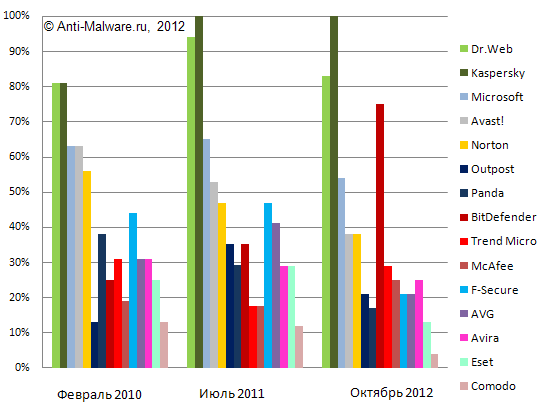

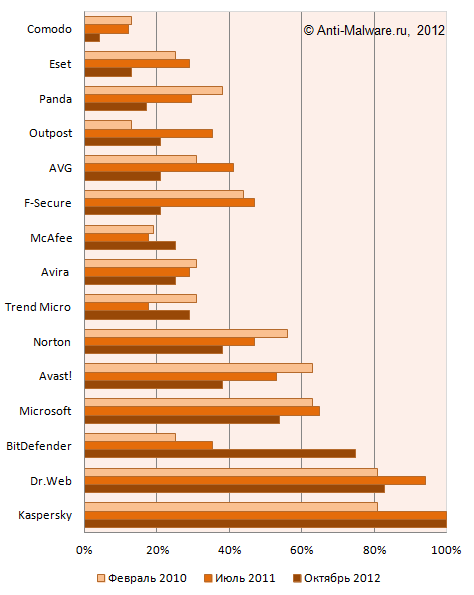

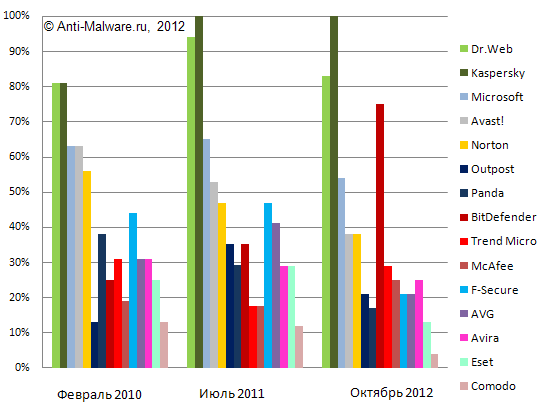

Таким образом, можно проследить изменения в

эффективности лечения сложных случаев заражения для каждого

протестированного продукта - см. рисунок 1.

Рисунок 1: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Рисунок 2: Динамика изменения возможностей антивирусов по лечению активного заражения

Как видно из рисунков 1-2, прогресса в

лечении сложных видов заражений по индустрии в целом не только не

наблюдается, но и на лицо деградация результатов. Многие производители

считают задачу обнаружения сложных вредоносных программ и корректного

восстановления системы неинтересной и сложной для себя. Положительную

динамику в последних тестах продемонстрировали разве что BitDefender,

Trend Micro и McAfee. Результаты всех остальных антивирусов ухудшились

или остались на том же уровне.

Как видно из рисунков 1-2, прогресса в

лечении сложных видов заражений по индустрии в целом не только не

наблюдается, но и на лицо деградация результатов. Многие производители

считают задачу обнаружения сложных вредоносных программ и корректного

восстановления системы неинтересной и сложной для себя. Положительную

динамику в последних тестах продемонстрировали разве что BitDefender,

Trend Micro и McAfee. Результаты всех остальных антивирусов ухудшились

или остались на том же уровне.

Стабильно лучшими антивирусами для лечения

активного заражения на протяжении всех последних лет остаются всего два

продукта: Антивирус Касперского и Dr.Web.

Сильно ухудшились результаты антивирусов

Avast и Norton, которые ранее стабильно были в числе лидеров по данному

показателю тестирования. Например, в некоторых случаях антивирус Avast

перестал лечить то, с чем успешно справлялся год назад. Результаты

антивируса Microsoft также ухудшились в сравнении с прошлыми годами.

Результаты других антивирусов или балансируют на неудовлетворительном уровне, или, что еще хуже, снижаются.

Илья Шабанов, управляющий партнер Anti-Malware.ru:

«К большему сожалению обнаружение активного

заражения и его устранение становится уникальной способностью только

некоторых антивирусных продуктов. По результатам этого теста можно

назвать только четыре антивируса, которые умеют это делать хорошо.

Остальные производители, вероятно, не считают нужным тратить на это свои

ресурсы. Они считают заразившихся своего рода неудачниками, которые

должны решать свои проблемы самостоятельно. На практике мы видим сотни

живых случаев, когда штатные антивирусы не могут ничего поделать с

заражением. В этом случае пользователем приходится обращаться в

сторонние службы помощи, например, на VirusInfo.info, где мы видим сотни

таких случаев».

Василий Бердников, эксперт Anti-Malware.ru:

«За прошедшее время с прошлого тестирования

налицо увеличение количества семейств вредоносных программ, которые

являются буткитами. Это продиктовано появлением x64 систем у

пользователей, что позволяет вредоносным программ обойти защитные

механизмы этой ОС. Вредоносные программы все глубже проникает в систему и

все сложнее маскируются, а их количество продолжат расти. Но

большинство антивирусных вендоров не уделяет должного внимания

обнаружению сложных угроз и корректному излечению зараженных систем. Или

же уделяет внимание, но не защите пользователей, а скорее публикации

статей в блогах».

Михаил Касимов, эксперт Anti-Malware.ru:

«Сложность проведения настоящего теста, на

мой взгляд, изначально была в том, что «вкусные» вещи с точки зрения

лечения датируются прошлыми годами, а за это время фактически не было

каких-либо откровений в общем потоке вредоносных программ. За

исключением, разве что, вариации Rovnix, модифицировавших Volume Boot

Record, но так и не получивших массового распространения. Поэтому,

данный тест я бы рассматривал в конексте «Антивирусные продукты. Работа

над ошибками. Чекпоинт 2012». Если говорить в целом по фону, то видимых

изменений в умении устранять вредоносные программы, которые используют

разные техники своего сокрытия в системе в их активном состоянии, нет. И

вряд ли будут. Если говорить в частности, то результаты второго лидера

теста — Dr.Web -- несколько удивительны, ибо, например, Sinowal для него

проблемой никогда и не был, если не считать давнего явления, когда

Sinowal перезагружал систему при запуске сканера. Третье место у

BitDefender-а больше похоже на стохастический всплеск, будущие

тестирования должны будут ответить на этот вопрос. Avast! удивил,

причём, - неприятно удивил, хотя здесь тоже неисключён случайный

провал».

Вячеслав Русаков, эксперт Anti-Malware.ru:

«Основным отличием теста на лечение

активного заражения портала Anti-Malware.ru ото всех подобных тестов

является то, что вредоносные программы выбираются специальным образом. А

именно, данные вредоносные программы содержат в себе различные методики

сокрытия в системе. Данные способы считались и/или считаются передовыми

и, в каком-то смысле, уникальными в определенные моменты времени.

Примечателен тот факт, что в текущем тесте использовались сэмплы

работающие не только под управлением семейств ОС Windows x86, но и

работающие под управлением семейств ОС Windows x64. Для систем Windows

x64 вирусописателям приходится разрабатывать новые методы сокрытия, т.к.

старые методы в большинстве случаев являются неработоспособными.

Сравнивая

результаты предыдущих тестов, я наблюдаю очевидную тенденцию - с каждым

годом вендоров, уделяющих достаточное внимание излечению компьютеров и

борьбе с руткитами становится все меньше. Очень сильно порадовал

BitDefender, чувствуется, что была проведена соответствующая работа и

результат не заставил себя ждать. Однако, на этом не стоит

останавливаться.

Компания Dr.Web очевидно все еще довольно

сильна в лечении, но технологии должны идти в ногу со временем, нельзя

вытягивать за счет предыдущих достижений. Два краха системы при запуске

сканирования, скорее всего, говорит о тестировании анти-руткита спустя

рукава.

Microsoft является очевидным середнячком и полагаться на их технологии для излечения компьютера я бы не стал.

Из

всей четверки антивирусных гигантов (Symantec, McAfee, Kaspersky, Trend

Micro) лишь “Лаборатория Касперского” находится в технологическом

отрыве, остальные вендоры и “рядом не стояли” с технологиями излечения.

Приятно осознавать, что ты приложил руку к развитию анти-руткита

«Лаборатории Касперского».

Всем, кто провалил тест, я бы

рекомендовал делать коробки красивее и обязательно увеличить бюджет на

рекламу, ибо, как показывает практика, иного выхода у данных вендоров

просто нет».

Валерий Ледовской, эксперт Anti-Malware.ru:

«Впервые тест проводился на двух системах, и

одна из них 64-битная Windows 7, наверное, самая популярная на данный

момент система для современных компьютеров с ОЗУ >= 4ГБ. В силу

объективных кадровых перемещений антивирусные продукты "Лаборатории

Касперского" и Dr.Web за время последних тестирований произвели

рокировочку. И если раньше Dr.Web не мог вылечить в тестировании единицы

кейсов, то в настоящем тестировании неудачных кейсов уже 4, и результат

83% - ещё дальше от 100%. Радует третье место BitDefender. Ещё при

выходе версии 2012 в списке новинок было заметно стремление

разработчиков улучшить лечение. И мы видим, что усилия приносят свои

плоды. Популярные в России продукты ESET радуют в этом важном

тестировании всё меньше и меньше. Видимо, разработчики решили не тратить

своё время на такие сложные задачи, что печально. Microsoft Security

Essentials остался примерно на том же уровне, что и в предыдущем

тестировании. Некоторое снижение результата связано с тем, что на

Windows 7 этот продукт не смог вылечить систему от тех же заражений, что

и на Windows XP (в предыдущем тестировании участвовала одна ОС). В

целом, видно, что ситуация по антивирусной индустрии ухудшилась - меньше

продуктов получили награды. В прошлом тестировании "бронзу" получили 4

продукта, а в этом - всего один. Основная часть продуктов показала

весьма посредственные результаты».

Комментарии партнеров Anti-Malware.ru

Олег Андрианов, старший менеджер по сертификации продуктов «Лаборатории Касперского»:«Лаборатория

Касперского» всегда уделяет большое внимание задаче установки защитных

продуктов на уже зараженные системы и качественное удаление сложных

угроз, ведь с этой потребностью часто сталкиваются пользователи, ранее

пренебрегавшие качественной защитой. Мы благодарим экспертов

Anti-Malware.ru за проведенную работу и высокую оценку возможностей

Kaspersky Internet Security».

Кэтэлин Кошой, главный стратег информационной безопасности компании Bitdefender:

«Последний тест, проведенный независимым аналитическим центром

Anti-Malware.ru, завершает в целом положительный и полный наград для

продуктов Bitdefender год. Сравнения антивирусных приложений обычно

начинаются на равных для всех условиях, и это значит, что все продукты

должны работать в одной весовой категории. В данном тесте принимала

участие версия GM антивируса Bitdefender, которая вышла в конце июля.

Несмотря на то, что в данном тестировании принимала участие не самая

поздняя версия продукта, данный тест стал весомой мотивацией для

улучшения нынешней версии. Безусловно, мы рады, что усилия наших

специалистов привели к тому, что продукт показал столь высокие

результаты в категории лечения активных заражений. Мы и в дальнейшем

будем совершенствовать наши технологии обнаружения и лечения

вредоносного кода».